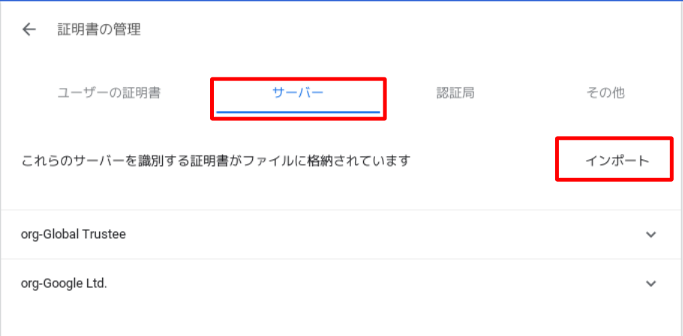

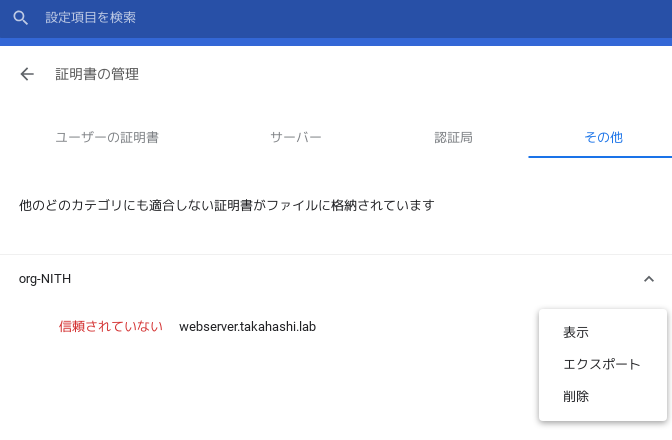

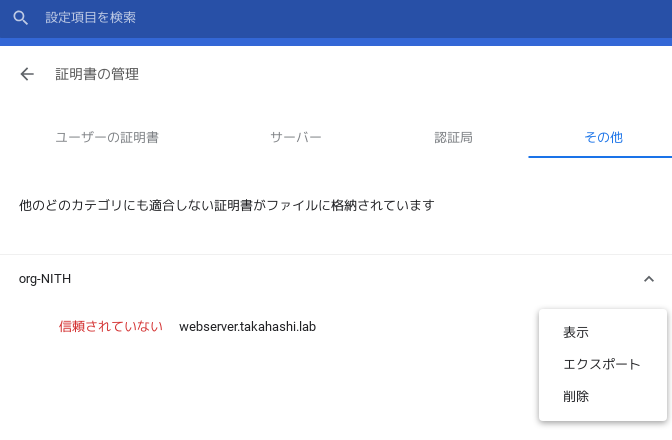

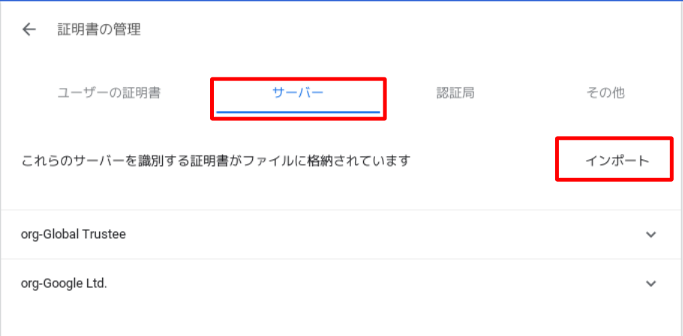

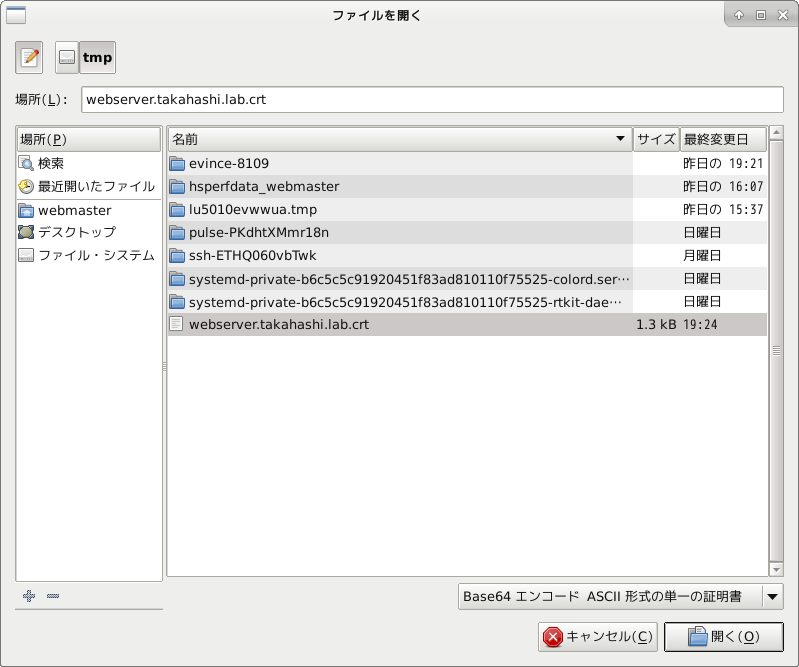

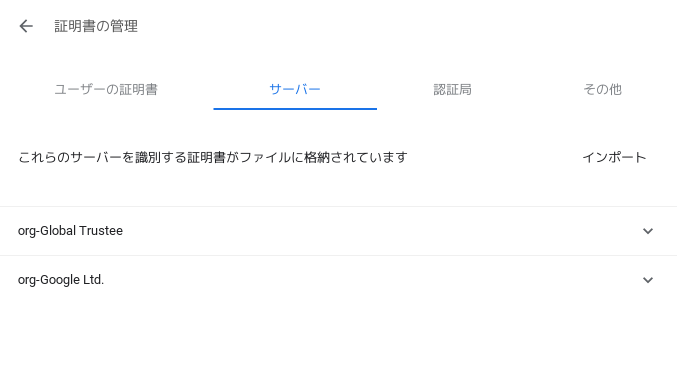

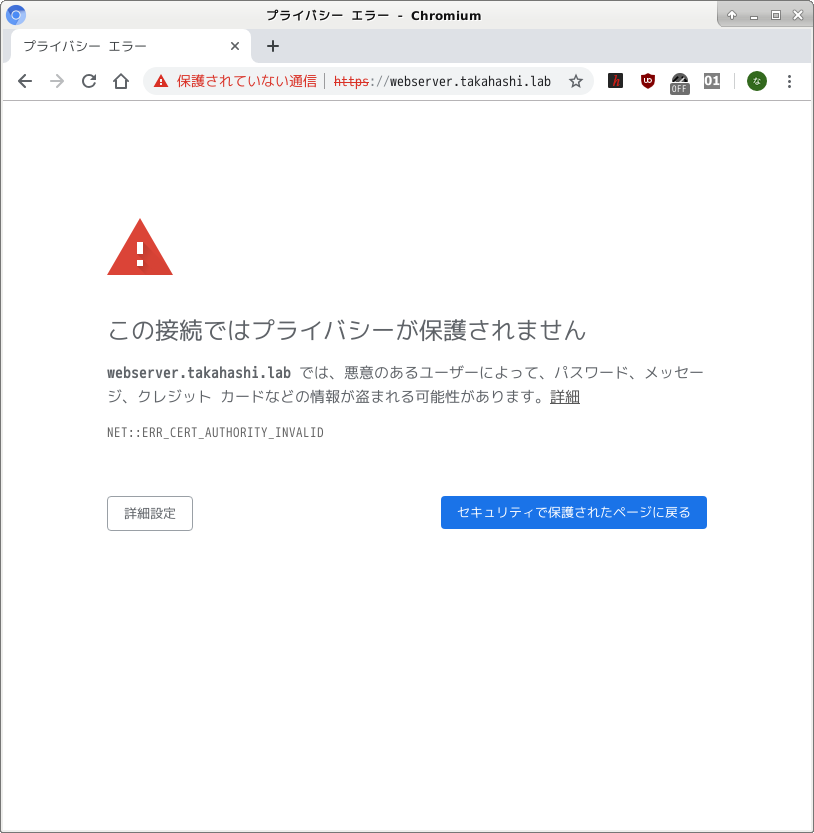

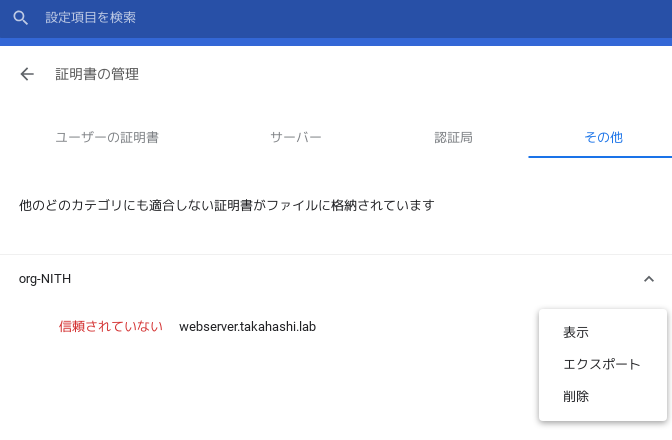

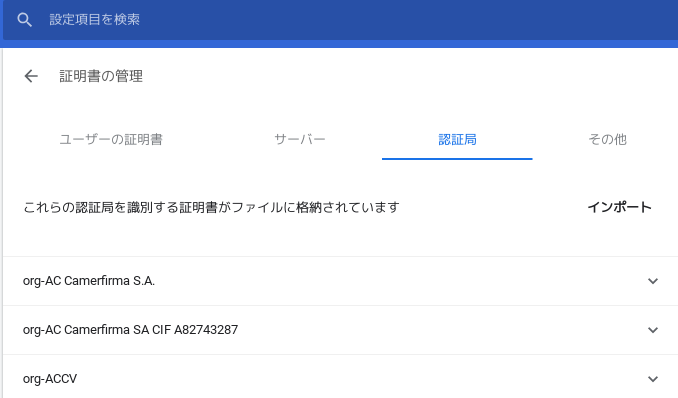

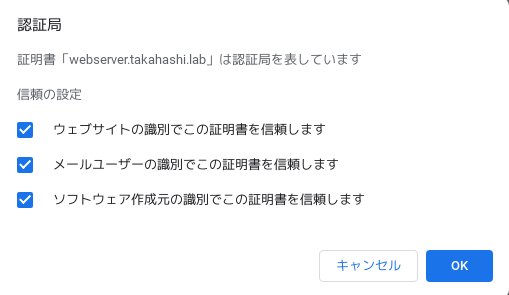

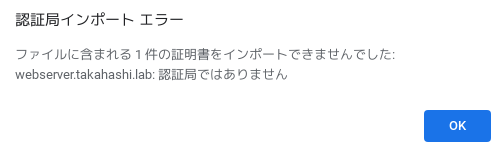

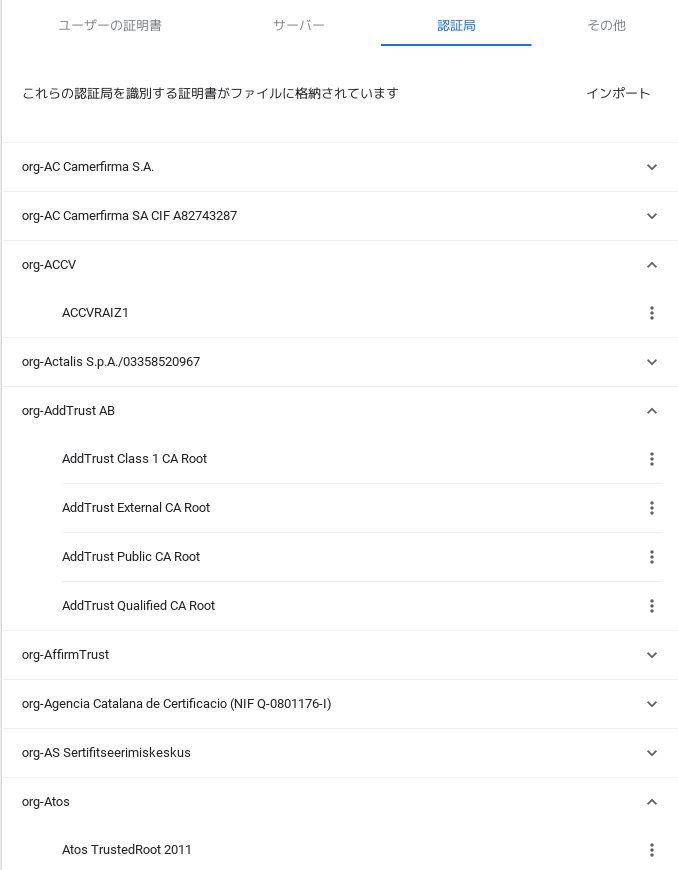

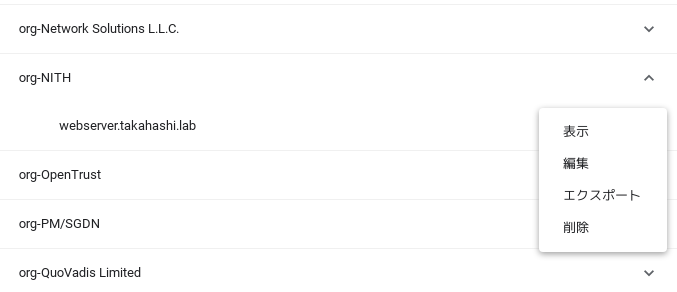

- アドレスバーにchrome://setting/certificatesをタイプ

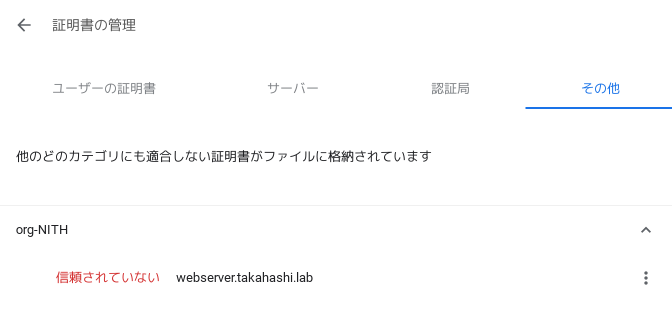

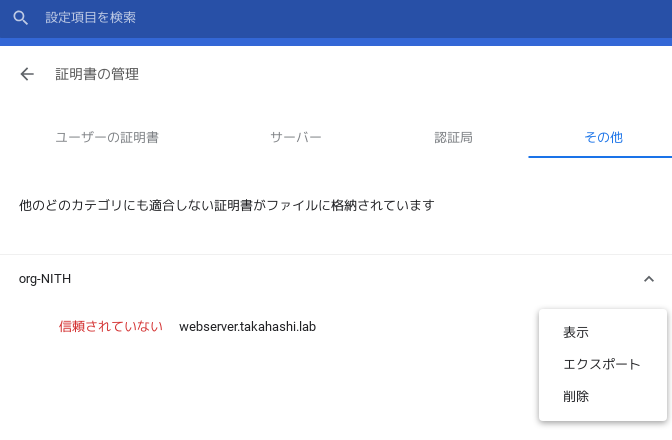

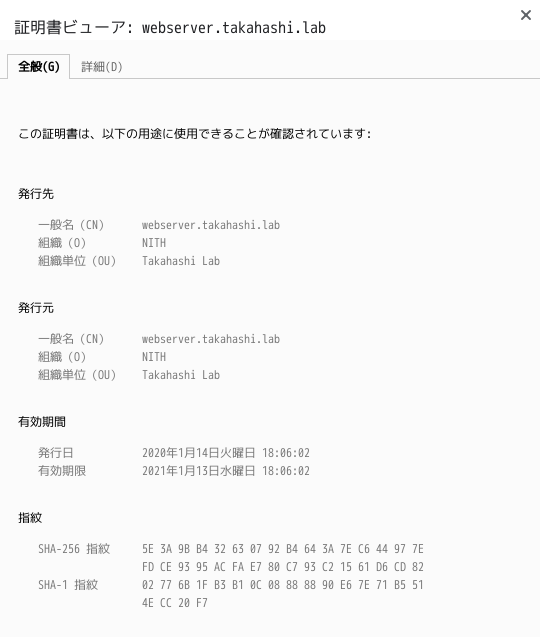

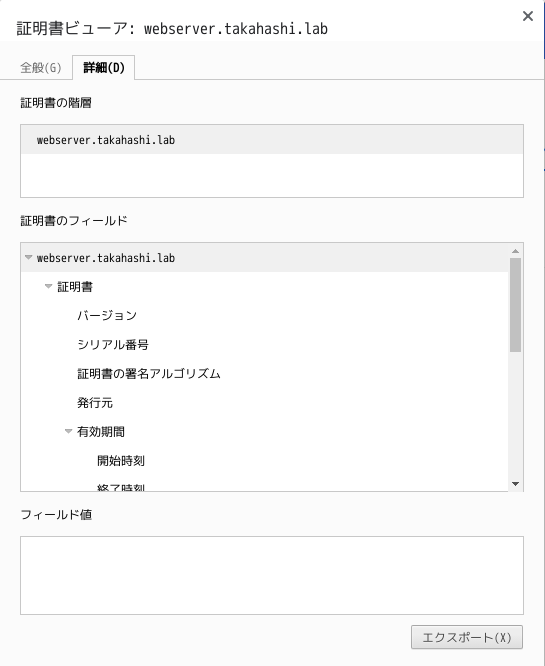

- [設定]-[詳細設定]-[証明書の管理]

|  |

2020/1/16

|  |

| Chromium [設定]-[詳細設定]-[証明書の管理]-[認証局] | /etc/ca-certificates.conf |

|

# This file lists certificates that you wish to use or to ignore to be # installed in /etc/ssl/certs. # update-ca-certificates(8) will update /etc/ssl/certs by reading this file. # # This is autogenerated by dpkg-reconfigure ca-certificates. # Certificates should be installed under /usr/share/ca-certificates # and files with extension '.crt' is recognized as available certs. # # line begins with # is comment. # line begins with ! is certificate filename to be deselected. # mozilla/ACCVRAIZ1.crt ←org-ACCV/ACCVRAIZ1 !mozilla/ACEDICOM_Root.crt mozilla/AC_Raíz_Certicámara_S.A..crt mozilla/Actalis_Authentication_Root_CA.crt mozilla/AddTrust_External_Root.crt ←org-AddTrustAB/AddTrust Extarnal CA Root mozilla/AddTrust_Low-Value_Services_Root.crt ←org-AddTrustAB/AddTrust Class 1 CA Root !mozilla/AddTrust_Public_Services_Root.crt ←org-AddTrustAB/AddTrust Public CA Root !mozilla/AddTrust_Qualified_Certificates_Root.crt ←org-AddTrustAB/AddTrust Qualified CA Root mozilla/AffirmTrust_Commercial.crt mozilla/AffirmTrust_Networking.crt mozilla/AffirmTrust_Premium.crt mozilla/AffirmTrust_Premium_ECC.crt !mozilla/ApplicationCA_-_Japanese_Government.crt mozilla/Atos_TrustedRoot_2011.crt ←org-Atos/Atos TrustedRoot 2011 mozilla/Autoridad_de_Certificacion_Firmaprofesional_CIF_A62634068.crt mozilla/Baltimore_CyberTrust_Root.crt !mozilla/Buypass_Class_2_CA_1.crt mozilla/Buypass_Class_2_Root_CA.crt mozilla/Buypass_Class_3_Root_CA.crt !mozilla/CA_Disig_Root_R1.crt mozilla/CA_Disig_Root_R2.crt mozilla/CFCA_EV_ROOT.crt !mozilla/CNNIC_ROOT.crt mozilla/COMODO_Certification_Authority.crt mozilla/COMODO_ECC_Certification_Authority.crt mozilla/COMODO_RSA_Certification_Authority.crt mozilla/Camerfirma_Chambers_of_Commerce_Root.crt mozilla/Camerfirma_Global_Chambersign_Root.crt mozilla/Certigna.crt !mozilla/Certinomis_-_Autorité_Racine.crt mozilla/Certinomis_-_Root_CA.crt mozilla/Certplus_Class_2_Primary_CA.crt mozilla/Certplus_Root_CA_G1.crt mozilla/Certplus_Root_CA_G2.crt mozilla/Certum_Root_CA.crt mozilla/Certum_Trusted_Network_CA.crt mozilla/Certum_Trusted_Network_CA_2.crt mozilla/Chambers_of_Commerce_Root_-_2008.crt !mozilla/China_Internet_Network_Information_Center_EV_Certificates_Root.crt mozilla/ComSign_CA.crt ・・・以下省略 |

$ ls -l /usr/share/ca-certificates/ 合計 36 drwxr-xr-x 2 root root 36864 7月 17 2018 mozilla $ ls -l /usr/share/ca-certificates/mozilla/* -rw-r--r-- 1 root root 2772 7月 7 2018 /usr/share/ca-certificates/mozilla/ACCVRAIZ1.crt ←org-ACCV/ACCVRAIZ1 -rw-r--r-- 1 root root 1972 7月 7 2018 /usr/share/ca-certificates/mozilla/AC_RAIZ_FNMT-RCM.crt -rw-r--r-- 1 root root 2281 7月 7 2018 /usr/share/ca-certificates/mozilla/AC_Raíz_Certicámara_S.A..crt -rw-r--r-- 1 root root 2049 7月 7 2018 /usr/share/ca-certificates/mozilla/Actalis_Authentication_Root_CA.crt -rw-r--r-- 1 root root 1521 7月 7 2018 /usr/share/ca-certificates/mozilla/AddTrust_External_Root.crt ←org-AddTrustAB/AddTrust Extarnal CA Root -rw-r--r-- 1 root root 1480 7月 7 2018 /usr/share/ca-certificates/mozilla/AddTrust_Low-Value_Services_Root.crt ←org-AddTrustAB/AddTrust Class 1 CA Root -rw-r--r-- 1 root root 1204 7月 7 2018 /usr/share/ca-certificates/mozilla/AffirmTrust_Commercial.crt ←org-AddTrustAB/AddTrust Public CA Root -rw-r--r-- 1 root root 1204 7月 7 2018 /usr/share/ca-certificates/mozilla/AffirmTrust_Networking.cr ←org-AddTrustAB/AddTrust Qualified CA Root -rw-r--r-- 1 root root 1891 7月 7 2018 /usr/share/ca-certificates/mozilla/AffirmTrust_Premium.crt -rw-r--r-- 1 root root 753 7月 7 2018 /usr/share/ca-certificates/mozilla/AffirmTrust_Premium_ECC.crt -rw-r--r-- 1 root root 1188 7月 7 2018 /usr/share/ca-certificates/mozilla/Amazon_Root_CA_1.crt -rw-r--r-- 1 root root 1883 7月 7 2018 /usr/share/ca-certificates/mozilla/Amazon_Root_CA_2.crt -rw-r--r-- 1 root root 656 7月 7 2018 /usr/share/ca-certificates/mozilla/Amazon_Root_CA_3.crt -rw-r--r-- 1 root root 737 7月 7 2018 /usr/share/ca-certificates/mozilla/Amazon_Root_CA_4.crt -rw-r--r-- 1 root root 1261 7月 7 2018 /usr/share/ca-certificates/mozilla/Atos_TrustedRoot_2011.crt ←org-Atos/Atos TrustedRoot 2011 -rw-r--r-- 1 root root 2167 7月 7 2018 /usr/share/ca-certificates/mozilla/Autoridad_de_Certificacion_Firmaprofesional_CIF_A62634068.crt -rw-r--r-- 1 root root 1261 7月 7 2018 /usr/share/ca-certificates/mozilla/Baltimore_CyberTrust_Root.crt -rw-r--r-- 1 root root 1915 7月 7 2018 /usr/share/ca-certificates/mozilla/Buypass_Class_2_Root_CA.crt -rw-r--r-- 1 root root 1915 7月 7 2018 /usr/share/ca-certificates/mozilla/Buypass_Class_3_Root_CA.crt -rw-r--r-- 1 root root 1935 7月 7 2018 /usr/share/ca-certificates/mozilla/CA_Disig_Root_R2.crt -rw-r--r-- 1 root root 1984 7月 7 2018 /usr/share/ca-certificates/mozilla/CFCA_EV_ROOT.crt ・・・以下省略念の為、ファイルの種類を見ると全部「証明書」だ。

$ file /usr/share/ca-certificates/mozilla/* /usr/share/ca-certificates/mozilla/ACCVRAIZ1.crt: PEM certificate /usr/share/ca-certificates/mozilla/AC_RAIZ_FNMT-RCM.crt: PEM certificate /usr/share/ca-certificates/mozilla/AC_Raíz_Certicámara_S.A..crt: PEM certificate /usr/share/ca-certificates/mozilla/Actalis_Authentication_Root_CA.crt: PEM certificate /usr/share/ca-certificates/mozilla/AddTrust_External_Root.crt: PEM certificate /usr/share/ca-certificates/mozilla/AddTrust_Low-Value_Services_Root.crt: PEM certificate /usr/share/ca-certificates/mozilla/AffirmTrust_Commercial.crt: PEM certificate /usr/share/ca-certificates/mozilla/AffirmTrust_Networking.crt: PEM certificate /usr/share/ca-certificates/mozilla/AffirmTrust_Premium.crt: PEM certificate /usr/share/ca-certificates/mozilla/AffirmTrust_Premium_ECC.crt: PEM certificate /usr/share/ca-certificates/mozilla/Amazon_Root_CA_1.crt: PEM certificate /usr/share/ca-certificates/mozilla/Amazon_Root_CA_2.crt: PEM certificate /usr/share/ca-certificates/mozilla/Amazon_Root_CA_3.crt: PEM certificate /usr/share/ca-certificates/mozilla/Amazon_Root_CA_4.crt: PEM certificate /usr/share/ca-certificates/mozilla/Atos_TrustedRoot_2011.crt: PEM certificate /usr/share/ca-certificates/mozilla/Autoridad_de_Certificacion_Firmaprofesional_CIF_A62634068.crt: PEM certificate /usr/share/ca-certificates/mozilla/Baltimore_CyberTrust_Root.crt: PEM certificate /usr/share/ca-certificates/mozilla/Buypass_Class_2_Root_CA.crt: PEM certificate /usr/share/ca-certificates/mozilla/Buypass_Class_3_Root_CA.crt: PEM certificate ・・・以下省略

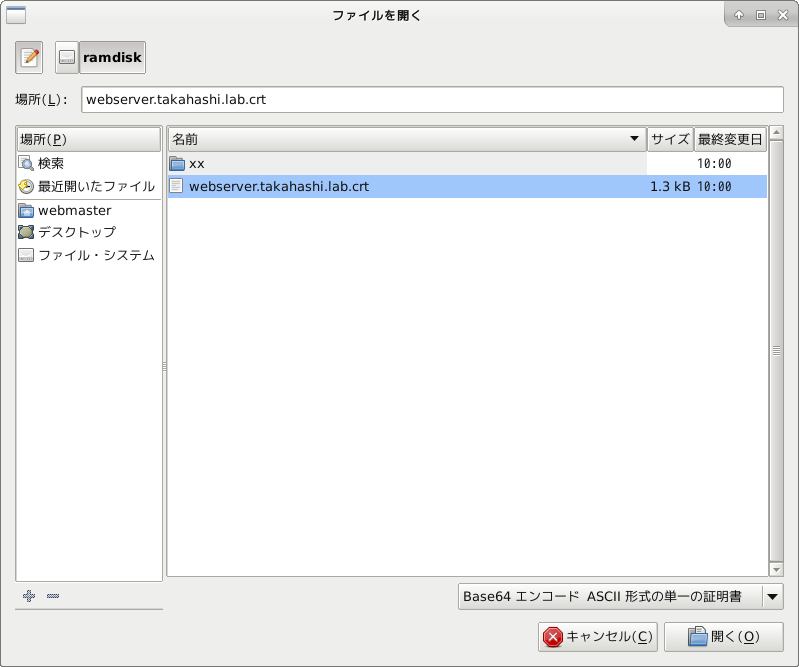

apt install -y libnss3-tools mkdir /usr/share/ca-certificates/my-certificates/ cp webserver.takahashi.lab.crt /usr/share/ca-certificates/my-certificates/webserver.takahashi.lab.crt echo my-certificates/webserver.takahashi.lab.crt >> /etc/ca-certificates.conf rm /etc/ssl/certs/webserver.takahashi.lab update-ca-certificates #失敗する場合は update-ca-certificates -f を試す

certutil -d sql:/home/webmaster/.pki/nssdb/ -A -t "C,," -n "webserver.takahashi.lab" -i /usr/share/ca-certificates/webserver.takahashi.lab.crt

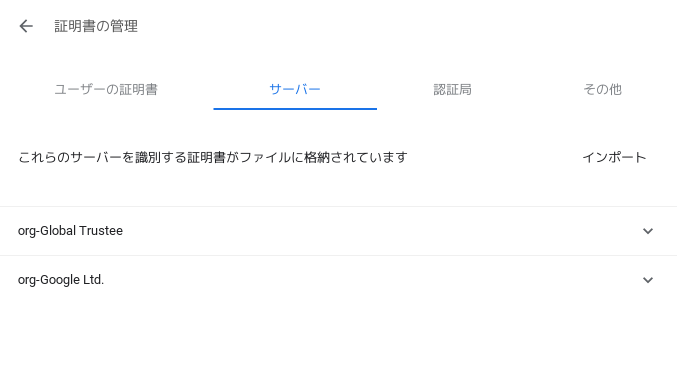

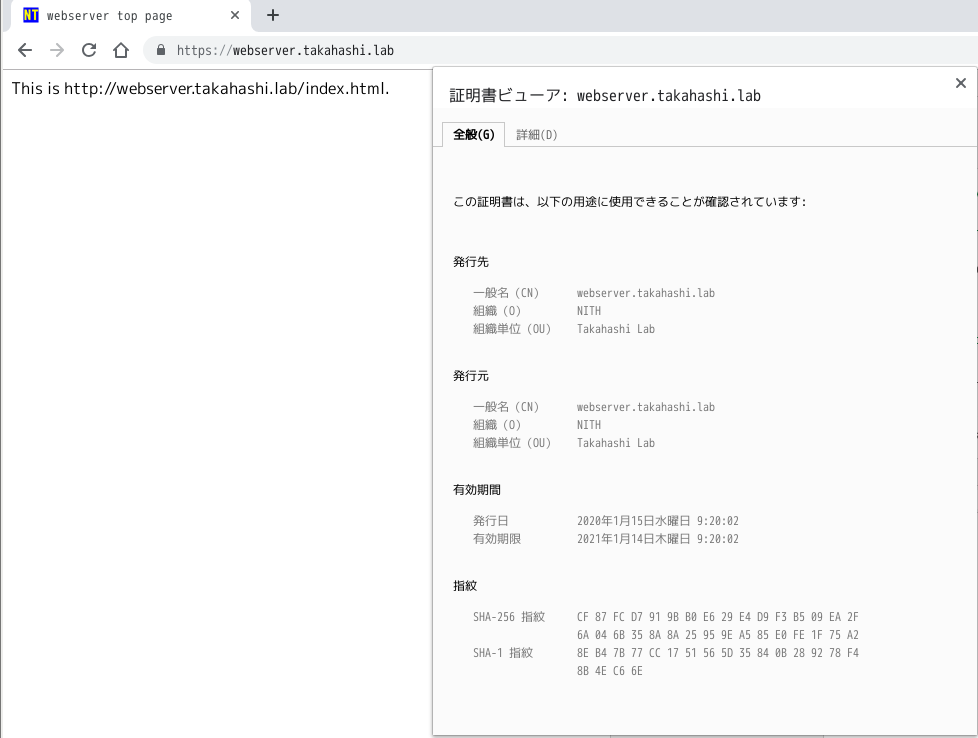

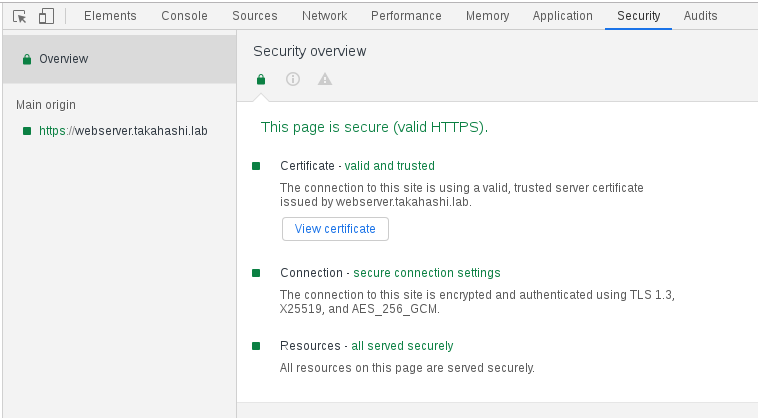

をクリックすると、「この接続は保護されています」と緑文字で表示され、証明書には(有効)の2文字がみえる。

をクリックすると、「この接続は保護されています」と緑文字で表示され、証明書には(有効)の2文字がみえる。

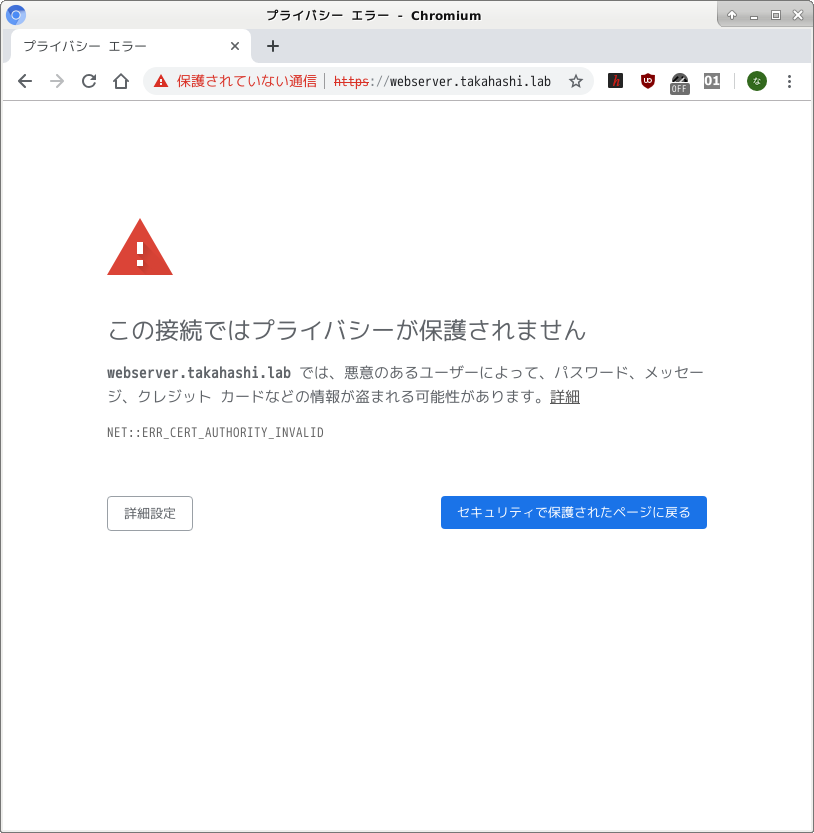

| Microsoft Windows10 + Google Chrome | Debian Stretch + Chromium |

|---|---|

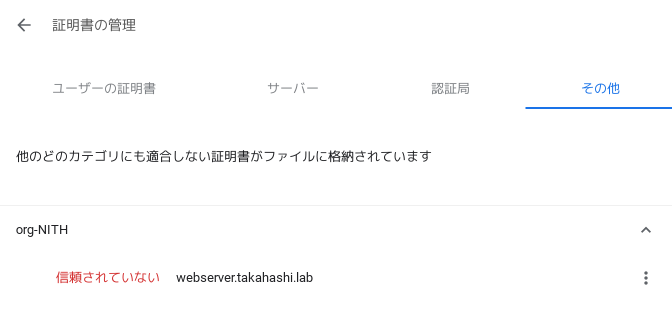

| 証明書はwebブラウザが管理する。 ブラウザの「設定」としてルート証明書(オレオレ証明書を含む)をインストールする。 | 証明書はwebブラウザが管理するものとOSが管理するものがある。 ブラウザの設定で登録したものはブラウザが管理している。 重要な証明書(ルート証明書)はOSが管理する。ユーザーが勝手にインストールできない。 オレオレ証明書はユーザの権限としてインストールできるが、信用されていない証明書になる。 |

| Google Chromeで証明書を登録してもMicrosoft Egdeはそのような証明書を知らない。 | OSが管理している証明書はブラウザ以外のアプリ(wget,curl等)も参照できるらしい。 |